この記事は会員限定です。会員登録すると全てご覧いただけます。

ランサムウェア攻撃の激化に伴い、最近“サイバーレジリエンス”という言葉を聞く機会が増えてきましたが、具体的にこれはどのような考え方なのか、いざ実践するためにはどのようなポイントに注意すればいいのかというのは、まだまだ分からない方が多いかもしれません。

本連載「『防御力』に『復元力』を〜なぜなにサイバーレジリエンス」の第1回では、その背景にある組織を取り巻く事業継続リスクの高まりについて、第2回では“サイバーレジリエンス”という用語について“サイバーセキュリティ”との違いを明らかにし、第3回では米国立標準技術研究所(以下、NIST)のガイドラインを基に、サイバーレジリエンスについて俯瞰(ふかん)して解説しました

最終回となる第4回は、前回に続き、サイバーレジリエンスの具体的な手法と取り組みを説明します。

この連載について

際限のない投資が必要となり、セキュリティ疲れとも呼ばれる状況を起こしているサイバーセキュリティ。そこで被災を防ぐ「防御力」に加えて、被災から立ち直る「復元力」に焦点を当てる「サイバーレジリエンス」という考え方が注目されています。本連載では特に、企業の重要な資産の一つであるデータの観点から、サイバーレジリエンスの基本的な考え方を解説します。

筆者紹介:小原 誠(ネットアップ合同会社 シニアソリューションアーキテクト)

国内メーカーにおけるストレージ要素技術の研究開発に始まり、外資系コンサルティングファームにおけるITインフラ戦略立案からトランスフォーメーション(要件定義、設計構築、運用改善、PMOなど)まで、計20年以上従事。NetAppではソリューションアーキテクトとして、特にCloudOps、FinOps、Cyber Resilience領域を中心にソリューション開発やマーケティング活動、導入支援などに従事。FinOps認定プラクティショナー(FOCP)。国立大学法人山口大学 客員准教授。

前回のおさらい サイバーレジリエンスの構成要素とは?

まずは前回のおさらいから始めましょう。NISTはサイバーレジリエンスの具体的な考え方をまとめたドキュメントとして「SP800-160 Vol.2:Developing Cyber-Resilient Systems: A Systems Security Engineering Approach」(以下、ガイドライン)を公開しています。

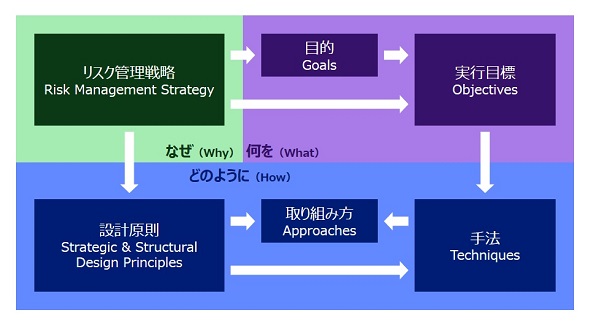

このガイドラインは英文で全294ページ(PDFファイルのページ数で310ページ)あり、サイバーレジリエンスに関連する取り組みを「なぜ」(Why)、「何を」(What)、「どのように」(How)の3つのパートに分けて解説しています。

第3回はこのうち「リスク管理戦略」「目的」「実行目標」「設計原則」について説明しました。今回は「手法」(Techniques)と「取り組み方」(Approaches)について解説します。

サイバーレジリエンス能力を高める14の「手法」を学ぼう

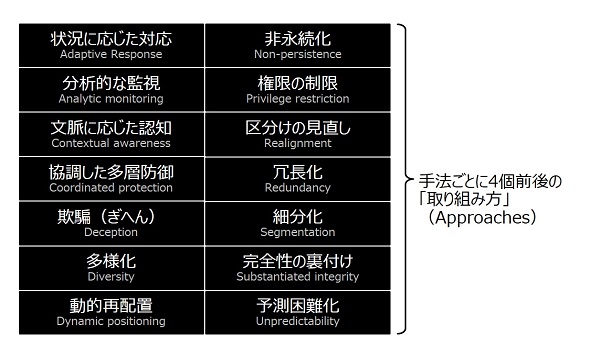

ガイドラインでは、これまで説明してきた「実行目標」と「設計原則」を入力として、サイバーレジリエンスを高めるための14個の具体的な「手法」を定義しています。

個々の手法の解説は割愛しますが、これら14個の手法のうち、相手をあざむく「欺騙(ぎへん)」と、挙動を予測されないようにする「予測困難化」の2つはサイバー攻撃などの敵対的脅威(Adversarial Threats)に対応するための手法です。

残りの12個は敵対的脅威に限らず、自然災害などの非敵対的脅威にも適用できる手法です。特に敵対的脅威に対してこれらの手法がどのように対応するのかは、ガイドラインの付録で多くのページを割いて解説されています。

これら14個の手法は相互に依存しています。「予測困難化」は他の手法と組み合わせて適用されるものです。14個の手法がそれぞれにどのように関係するのかはガイドラインの中で対応表が示されています。

この手法の定義を読んだ多くの方は「定義が少し抽象的で、具体的なイメージが湧きにくい」と思われたのではないでしょうか。実はこのような定義になっているのには理由があります。技術は日進月歩で進化し、脅威も変化していますが、ガイドラインを小まめに見直して修正すると読者の混乱を招くため、このガイドラインでは手法を意図的に幅広くし、抽象的に定義しているのです。

しかしこの定義だけでは具体的な行動につなげにくいことから、ガイドラインではそこから一歩、より実装に近い「取り組み方」も示しています。

いざサイバーレジリエンスを実践 取り組み方を学ぼう

14個の手法をどのように実現するのか。このガイドラインでは手法ごとに4個前後の「取り組み方」を例示しています。

この取り組み方はあくまで例という位置付けで「これが全て」というものではありません。また比較的成熟した技術が掲載されており、研究段階のものについてはカバーされていません。それでもサイバーレジリエンスを高めるためにどのような取り組み方があるのか、システム設計や運用設計の場面で参考になるでしょう。

ここでは14個の手法の中から3つを取り上げて、その取り組み方を少し掘り下げて紹介します。

1.「権限の制限」への取り組み方

ガイドラインには、この手法の取り組み方が3つ示されています。

- 信頼ベースの権限管理(trust-based privilege management)

- 属性ベースの利用制限(attribute-based usage restriction)

- 動的な権限(dynamic privileges)

具体的には「最小権限の原則」や、場所や時間帯によるアクセス制限、パスワード漏えい・詐取による不正ログインに対して耐性を高めるための多要素認証(MFA)、そして「root」「Administrator」などの特権ユーザーを共用するのではなく、役割に応じて必要最小限の特権を個々のユーザーに与える「ロールベースのアクセス制御」などが挙げられます。

特権ユーザーによる悪意のある操作(特権ユーザーの乗っ取り含む)や偶発的な誤操作を防ぐため、特権ユーザーによる重大な操作には、他の特権ユーザーによる承認を必要とする「複数管理者検証」の仕組みを導入するのも効果的です。

2.「分析的な監視」への取り組み方

次に「分析的な監視」への取り組み方を見ていきましょう。ガイドラインには、この手法の取り組み方が3つ示されています。

- 監視と被害評価(monitoring and damage assessment)

- 全体像の把握と分析(sensor fusion and analysis)

- フォレンジックと行動分析(forensic and behavioral analysis)

具体的には、監査ログの取得と保全、複数事象からの総合的な攻撃検出、そして異常な振る舞いの検知などが挙げられます。監査ログは、攻撃検出や原因究明のためだけでなく、被害範囲の特定とピンポイントの復元のためにも重要です。またランサムウェア攻撃や内部犯によるデータ持ち出しなどは「気づかない間にやられてしまった」となりがちです。通常とは異なるデータアクセスの振る舞いを検出するとアクセスを自動的に遮断し管理者に通報するとともに、その時点でのデータバックアップを直ちに取得する、といった仕組みも有効です。

3.「冗長化」への取り組み方

最後に「冗長化」への取り組み方を見ていきましょう。ガイドラインには、この手法の取り組み方が3つ示されています。

- 余剰容量(surplus capacity)

- 複製(replication)

- 保護されたバックアップとリストア(protected backup and restore)

具体的にはシステムにおける性能・容量の余剰(安全マージン)やクラウドを活用した一時拡張(クラウドバースト)、コンポーネントの冗長化、データのバックアップなどが当てはまります。

システムは壊れても代替や作り直しできますが、重要な経営資源である「データ」は代替できるものではなく、一度失うと復旧は用意ではありません。ここではデータに着目して少し掘り下げてみましょう。

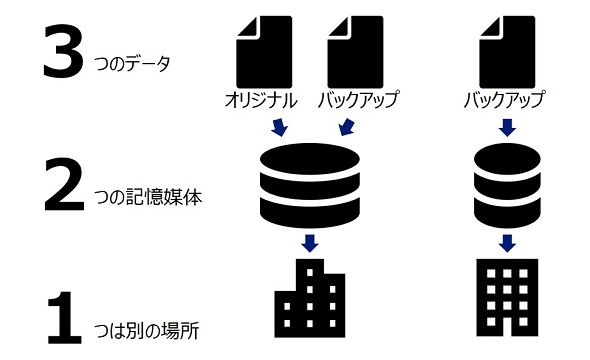

データの冗長化(バックアップ)に関してよく知られた考え方として「3-2-1ルール」があります。「データは3つ作成し(オリジナルデータ1つ、バックアップデータ2つ)、2つの異なる記憶媒体に保管し、うち1つは別の場所で保管する」という考え方です。

このとき留意すべき点が「バックアップデータの保護」です。昨今のランサムウェア攻撃では、オリジナルデータを暗号化してこれを「人質」とするだけでなく、自力での復元を妨げるためバックアップデータも破壊する事例も登場しています。

この他、特権ユーザーによる悪意ある操作でバックアップデータが破壊された事例もあります。そのため特権ユーザーであろうと消せない保護されたバックアップを残しておく必要があるのです。こうしたバックアップは「イミュータブルバックアップ」(Immutable Backup)と呼ばれることもあります。

そのためにバックアップデータをテープなどの可搬媒体に書き出して外部保管するのも一つの手ですが、運用性や復旧のしやすさからストレージ装置の「書き換え保護」機能や「ネットワーク転送機能」を利用するのも有効です。

特にランサムウェア攻撃からのデータ復旧では、「最新のバックアップデータを利用して丸ごとリストアする」といった単純な操作ではなく、「暗号化されてしまったデータを攻撃される前のバックアップデータを利用して、別の安全な環境上にリストアする」といった複雑かつ試行錯誤が発生する繰り返し作業が必要になるため、復旧のしやすさは重要な意味を持つのです。

防御力だけでなく復元力にも焦点を当てたセキュリティ対策を

最終回では、サイバーレジリエンスの手法について紹介しました。それぞれの手法とその具体的な取り組み方を見てみると、既に実践している内容もあるはずです。これをサイバーレジリエンスの観点から改めて点検してみることで、新たな気付きが得られるでしょう。

本連載は全4回にわたり、サイバーレジリエンスの基本的な考え方について紹介しました。「レジリエンス」という言葉が国内であまりなじみがなく、サイバーレジリエンスについてまだ広くは知られていないように思いますが、それでも政府の各種資料や、情報処理推進機構(IPA)が毎年発行している「情報セキュリティ白書」などでも、サイバーレジリエンスという用語を目にすることが増えてきています。

「防災」だけに焦点を当ててしまうと最際のない投資が必要となり、セキュリティ疲れとも呼ばれる状況に陥りがちです。被災を防ぐ「防御力」に加えて、被災してしまうことを前提に、そこから立ち直る「復元力」に焦点を当てたサイバーレジリエンスの考え方を導入することで、バランスの取れたサイバーセキュリティ対策が実現できるのではないでしょうか。

関連記事

からの記事と詳細 ( いざサイバーレジリエンスを実践 これだけはやっておきたい3つの対策 - ITmedia エンタープライズ )

https://ift.tt/VtXqlh2

No comments:

Post a Comment